Los delincuentes usan internet para ubicar y asaltar a sus víctimas

No solo el uso comercial de la red se ha insertado en nuestro país, también la habilidad para delinquir a través de ella, según revelaron diversas firmas de seguridad

El avance de la tecnología informática y de las telecomunicaciones ha permitido el uso del dinero electrónico (tarjetas de crédito y débito) que, con sus beneficios y desventajas, es una realidad creciente que cada vez involucra a más personas en el Perú: estudiantes, profesionales dependientes e independientes, empresarios de los segmentos pyme y mediana empresa, usuarios de banca por teléfono y cajeros automáticos, entre otros.

Pero así como los adelantos tecnológicos nos abren paso a un futuro prometedor, la delincuencia también avanza y no se queda de brazos cruzados. Recientes estudios realizados por diferentes firmas de seguridad han dejado constancia de que la ciberdelincuencia también ha evolucionado en los últimos años y de manera insospechada.

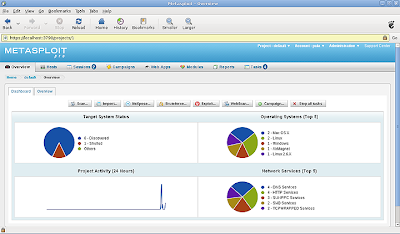

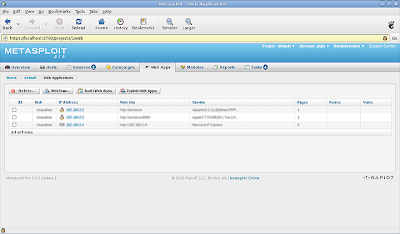

De los hackers tradicionales, la amenaza ha pasado ahora a bandas de delincuentes que utilizan la más alta tecnología que hay a su alcance para ubicar a sus víctimas y cometer ciberdelitos sistemáticos y profesionales.

Por ello, conocer sus procedimientos y técnicas resulta fundamental en estos días que se avecinan para mantener nuestra información y dinero a buen recaudo y estar protegidos en la red.

PROLIFERACIÓN DE DELITOS

Con el surgimiento de un nuevo estilo de vida on line, cada vez más amenazas afectan el pago por Internet, el comercio electrónico, las tiendas virtuales y, sobre todo, las redes sociales (Facebook, Twitter, My Space, entre otras).

Hoy las amenazas se orientan a sacar partido económico mediante la apropiación de bases de datos privadas, información financiera y de banca por Internet. Si usted es de los que cree que con el avance de las tecnologías, el “phishing” (estafa cibernética) ha dejado de ser una amenaza, está equivocado.

Hoy más que nunca el robo de identidad y de dinero por Internet vuelve a adquirir ribetes alarmantes, pero ya no a través de los conocidos correos maliciosos o spam, sino a través de las redes sociales y el uso cada vez más extendido de las tarjetas de crédito y débito.

CONCIENCIA PARA PREVENIR

Para la División de Investigación de Delitos de Alta Tecnología de la Policía Nacional no cabe duda de que esta nueva oleada de ciberdelincuencia tiene un componente de sofisticación tecnológica muy importante.

Hoy los delincuentes son conscientes de que, a medida que crece la adopción de nuevas tecnologías, aumentan las posibilidades para atacar a empresas, sean del tamaño que sean, e incluso a usuarios particulares, a los que rastrean a través de la red.

Por eso es importante seguir al pie de la letra algunas recomendaciones para evitar ser víctimas de fraudes electrónicos que puedan comprometer su dinero y seguridad.

Primero: no realice operaciones bancarias a través de redes abiertas disponibles en cafés, restaurantes, aeropuertos o cualquier otro lugar que cuente con este sistema.

Segundo: si va a realizar alguna transacción bancaria por medios electrónicos, hágalo en su casa u oficina, cierre cualquier otra ventana que tenga abierta en su computadora, sobre todo si está conectado a Facebook, Hotmail, My Space o Gmail, etc.

Demás está decirle que nunca pierda de vista su tarjeta de crédito o débito, y si debe realizar alguna operación en un cajero automático, hágalo solo y sin ayuda de nadie.

CLAVES

Un informe de Asbanc muestra que, al cierre del primer trimestre del 2010, el sistema financiero operó por los canales de atención modernos (digitales) S/.164,4 millones, lo que incluye banca por Internet y banca por celular.

Contrariamente a lo que se piensa, el fraude electrónico no supera actualmente el 1% de todo el riesgo operacional. Lo importante es que el usuario siga las recomendaciones de su banco.

DEL CONSULTOR

Educación para un uso seguro

Pese a las infinitas posibilidades que ofrece Internet como infraestructura económica y cultural para facilitar muchas de las actividades humanas y contribuir a una mejor satisfacción de nuestras necesidades y a nuestro desarrollo personal, su uso también conlleva riesgos, especialmente para los niños, los adolescentes y las personas que encuentran en la red de redes un medio para socializarse.

Pero los riesgos podrían paliarse aprendiendo técnicas para buscar la información y valorarla con juicio crítico, así como adquiriendo hábitos de trabajo en Internet que limiten la tendencia a la dispersión al buscar contenidos.

Antes uno podía manejar sin usar cinturón de seguridad. Hoy es una obligación usarlo. Lo mismo pasa en Internet. Antes las amenazas no eran muchas y uno podía darse el lujo de navegar sin protección. Hoy es imprescindible contar con sistemas de seguridad para evitar ataques de todo tipo.

VÍCTOR JAÚREGUI. Consumer manager

EL DATO

Operaciones por cajero automático

Según la Asociación de Bancos (Asbanc), a marzo de este año el número de operaciones realizadas por cajero automático fue de 37’151.118.

Fuente:

El Comercio